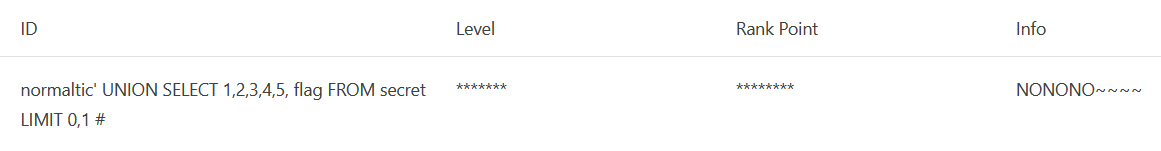

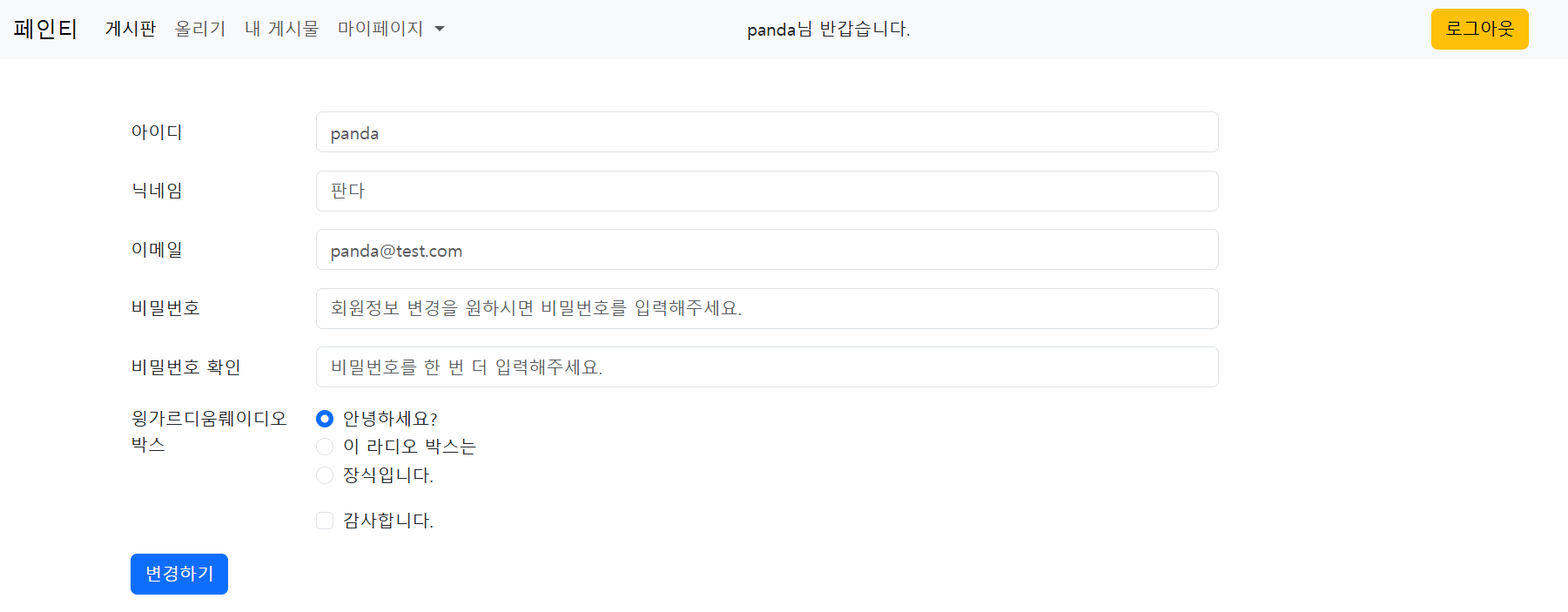

XXS (Cross-Site Scripting attack)기본 개념종류: - Stored XXS (저장!) - Reflected XXS (반사!) - DOM Based XSS (조립!)Stored XSS + 취약점 찾기Reflected XSS + 취약점 찾기DOM Based XSSXSS 공격 대응 방법정리 XXSCross-Site Scriptinga.k.a 크사, 크스스, 크싸 기본 개념 XSS는 클라이언트 측 스크립트를 사이트에 삽입하여 이용자 브라우저에서 그 스크립트가 동작하게 만드는 해킹 기법으로, 여기서 클라이언트 측 스크립트란 html, css, javascript 등과 같이 이용자들의 브라우저에서 실행..