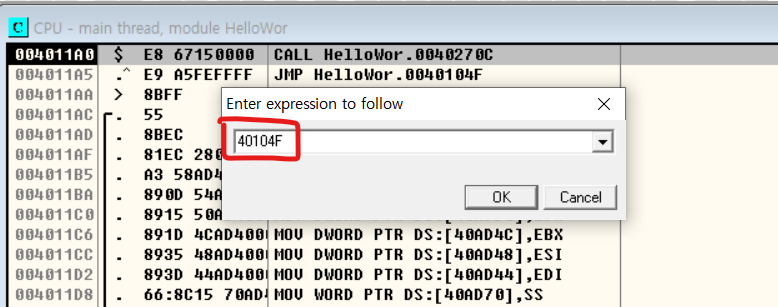

목차1) 베이스캠프2) 베이스캠프 이용 실습Goto 명령BP설치주석레이블3) 원하는 코드 빨리 찾는 법4) 원하는 코드 빨리 찾는 법 실습코드 실행문자열 검색호출 코드에 BP 설치해서 API 검색API 코드에 직접 BP 설치해서 API 검색 베이스캠프 디버거로 동적 분석 중인 프로그램에서 길을 잃거나 할 때 프로그램을 재실행하여 태초마을로 복귀하게 되는데 이때 중요한 주소를 베이스캠프로 지정해두면 빠르게 도달할 수 있음 ▷ 베이스캠프 지정 방법주소 잘 메모해두고 단축키로 그 위치까지 직행하기중요한 주소에 BP (Break Point) 설치해서 처음부터 쭉 실행하기 (가장 많이 쓰임)주석 설정해서 주석 찾아가기주소 대신 이름(레이블) 붙여서 이름 찾아가기(근데 문제는 경험치가 없어서 중요..