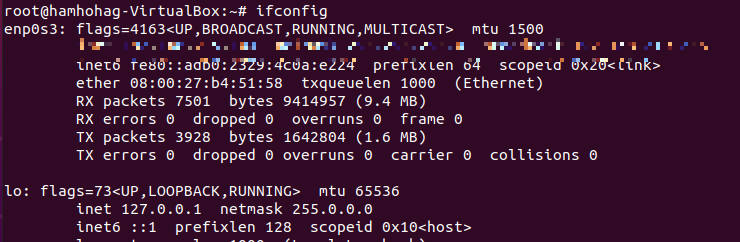

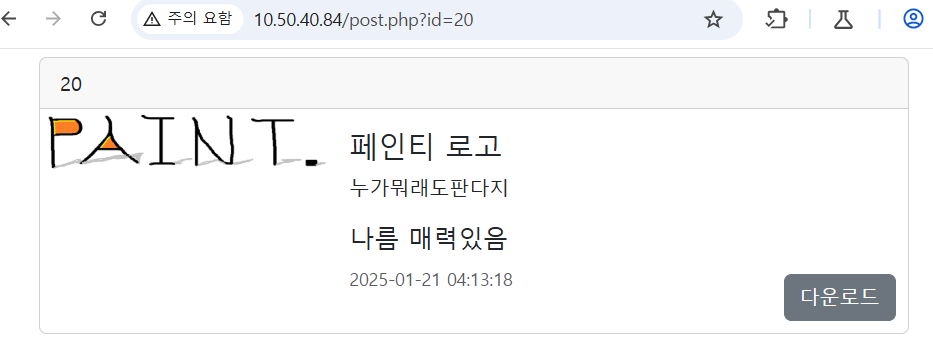

목차1. 상황2. 문제3. 패킷 캡처 문제4. 모바일 데이터 접속 문제 ▶ 상황1. 내 서버: 우분투 가상머신, 어댑터 브릿지 네트워크, 호스팅 안함, http2. 호스트머신: 윈도우, 노트북이라 와이파이 사용3. 목적: http 평문 데이터 캡처 (나중에 https와 비교하고 싶음) ▶ 문제http, https 데이터 차이 보려고 호스트머신에 있는 와이어샤크로 로그인 요청을 캡처하려고 했으나 캡처되지 않음 (패킷 캡처)스마트폰으로 같은 네트워크(와이파이)에서 서버 접속할 땐 접속이 되었으나 와이파이 끄고 데이터를 통해 접속할 땐 접속되지 않음. (네트워크 접속) ▶ 패킷 캡처 문제≫ 원래 내 생각어댑터 브릿지 모드면 다른 장치로 취급하니까 패킷 캡처할 수 있겠지? 이히히힣 ≫ 실제호스트머신 -..